AWS環境へのVMware SD-WAN Edgeのデプロイ (マルチAZ構成)

VMware SD-WANはオンプレミス拠点にハードウェアを設置する形態だけではなくクラウド拠点と連携する事もできます。「AWS環境へのVMware SD-WAN Edgeのデプロイ (シングルAZ構成)」ではシングルAZに配置する構成を紹介しました。このページではマルチAZにVMware SD-WANを配置する構成例を紹介します。

VMware SD-WANの冗長化手法

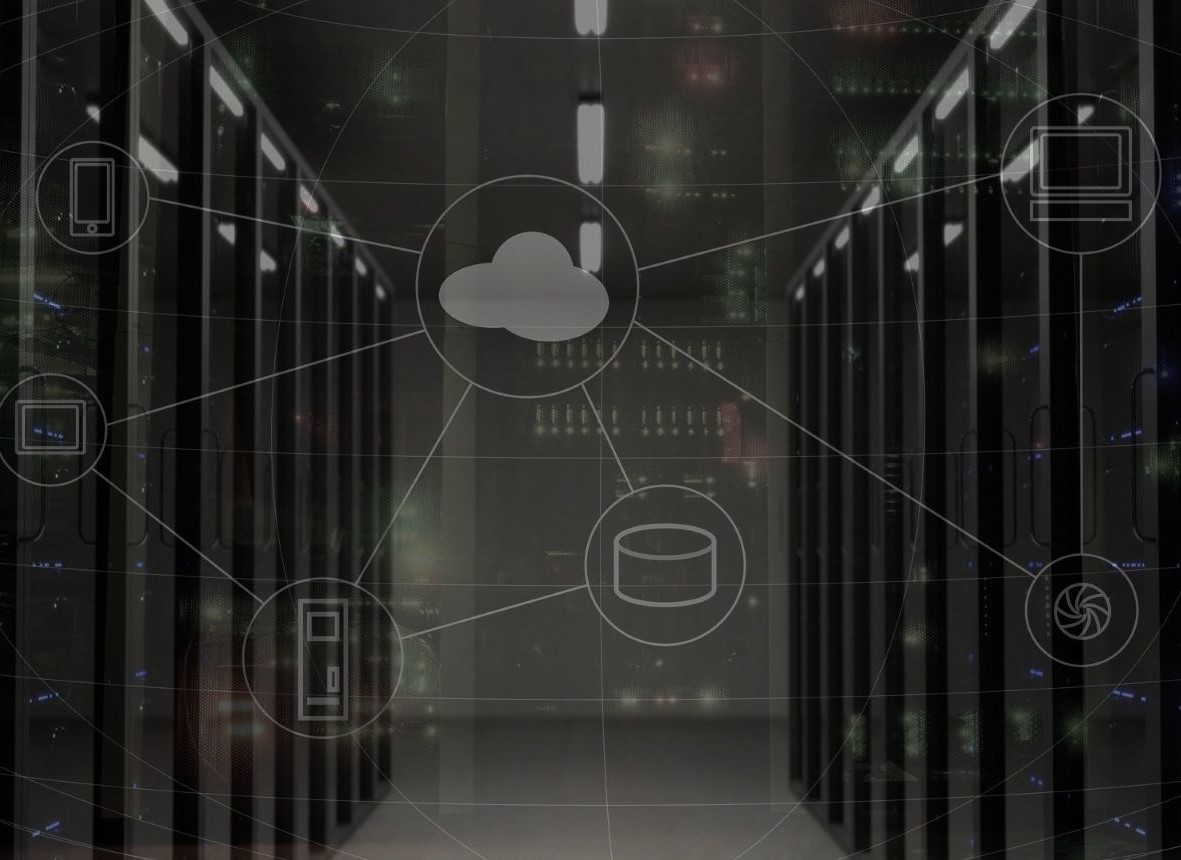

VMware SD-WANを単一拠点で冗長化する手法は以下スクリーンショットの示す3通りの方法から選ぶ事ができます。

- アクティブ/スタンバイ ペア

- クラスタ

- サードパーティ製ルーターを使用した VRRP

このうち「アクティブ/スタンバイ ペア」「サードパーティ製ルーターを使用した VRRP」はブロードキャストフレームまたはマルチキャストフレームに依存した冗長化手法ですのでAWSでは採用できません。よって、AWSで冗長化を試みる場合は「クラスタ」の一択になります。

構成図

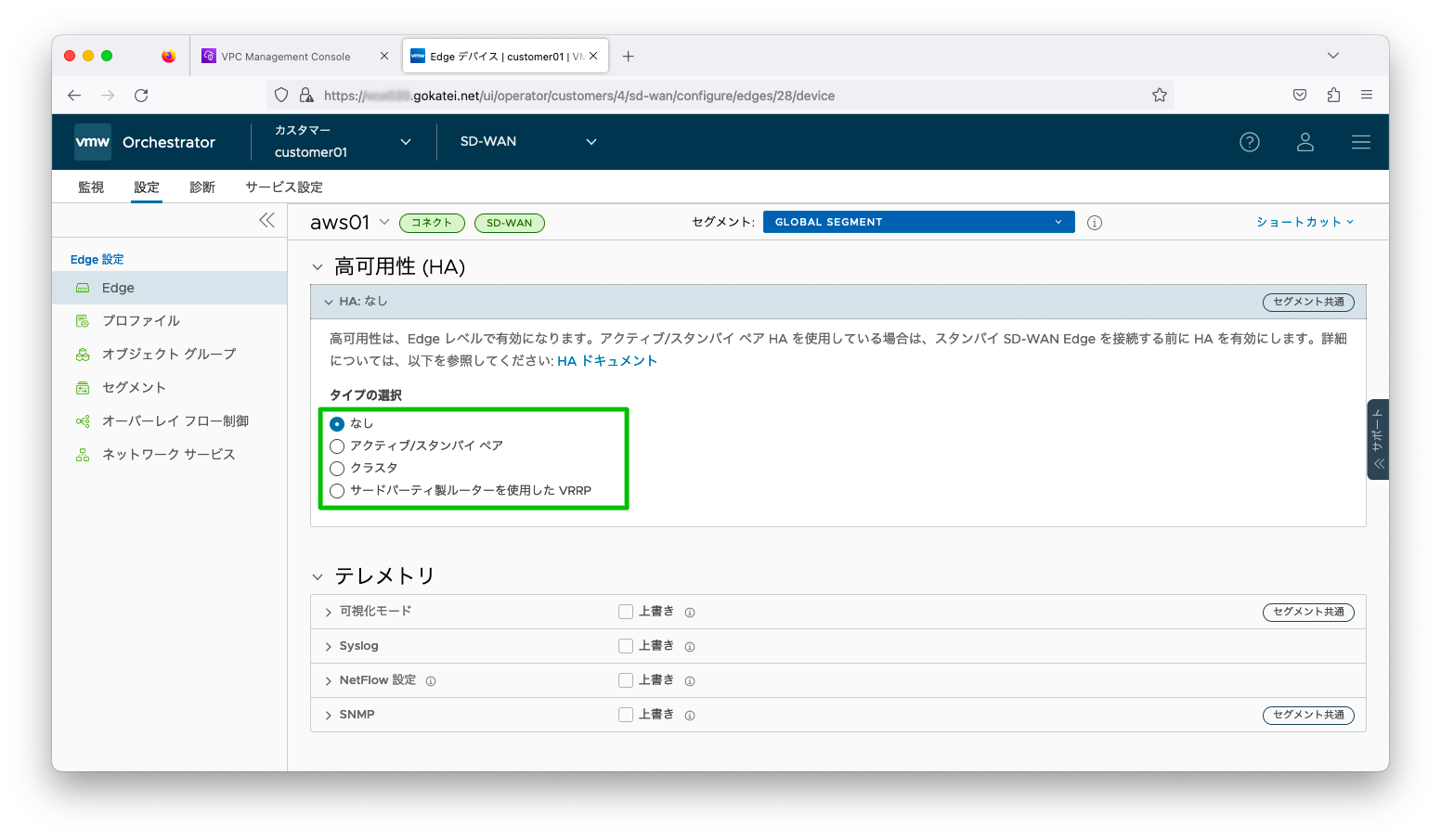

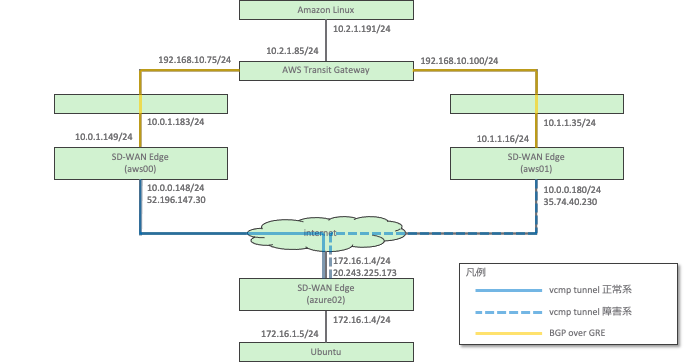

AZ(Available Zone)に着目した構成図は以下の通りです。仮にAZに障害が発生したとしても疎通を維持できる構成にします。

ルーティングを意識した構成図は以下の通りです。拠点間の疎通を動作確認できるよう、AWS東京以外の地域でもう1ヶ所SD-WAN Edgeをデプロイします。

AWS環境のサブネットやルートテーブル等はVMware社が公開しているグリーン フィールド デプロイに基づいて作成済の状態として説明を進めます。デプロイ方法は「AWS環境へのVMware SD-WAN Edgeのデプロイ (シングルAZ構成)」を参照ください。

AWSの設定

AWS Transit Gateway 概要

Transit GatewayはAmazon Virtual Private Cloud (VPC)と他ネットワーク(オンプレミスやAzureなど)との接続を簡素化するマネージドサービスです。また、Transit Gatewayの機能のひとつであるAWS Transit Gateway Connectは、SD-WANとの接続を簡素化するために作られた機能で、GRE over BGPなどを用いてSD-WAN OrchestratorとAWS間で経路を交換する事ができます。(参考:AWS公式ブログ「SD-WAN ブランチ接続を簡素化する AWS Transit Gateway Connect の紹介」)

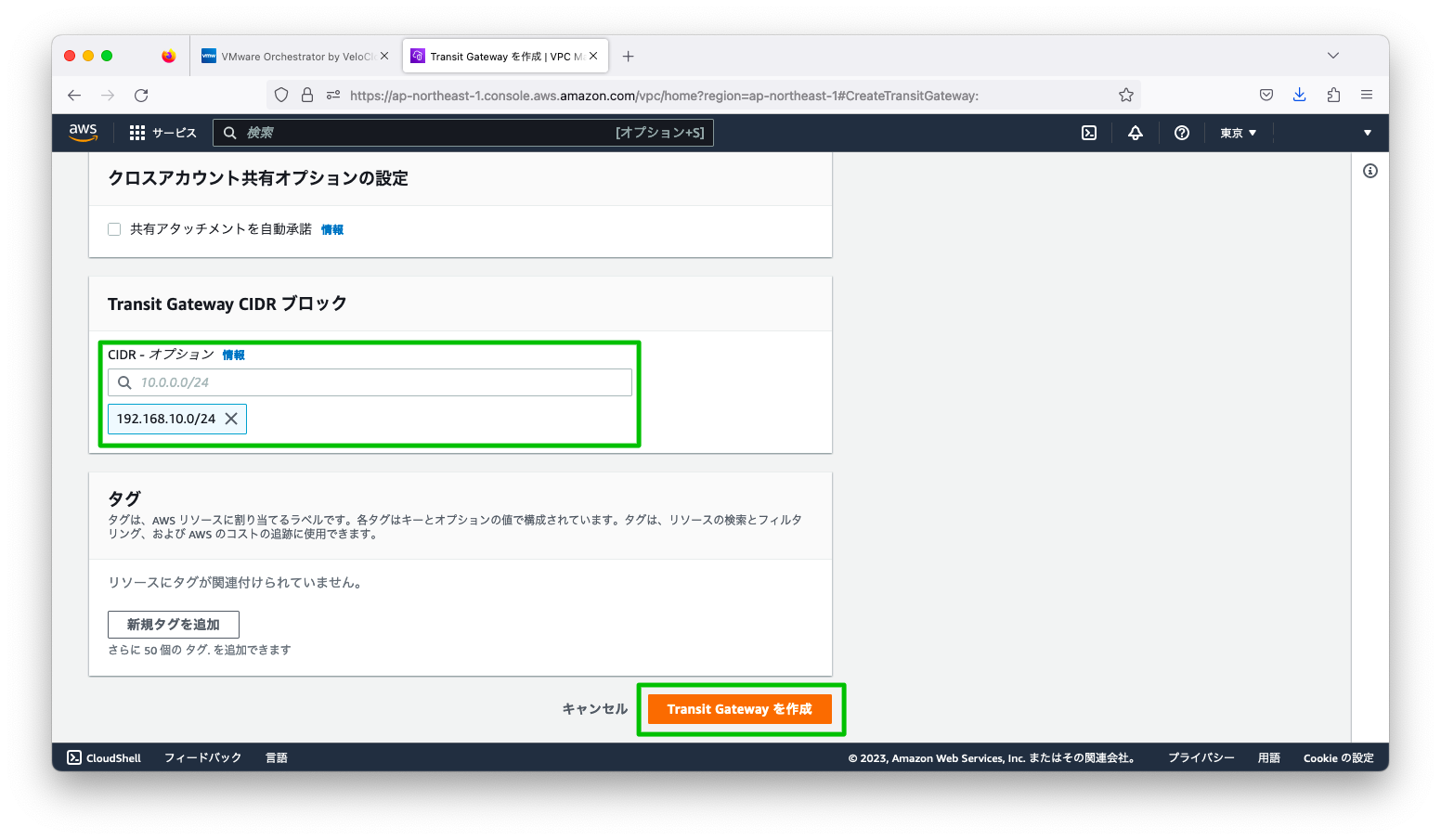

Transit Gatewayの作成

まずはTransit Gatewayを作成します。作成時に問われる「Transit Gateway CIDR ブロック」はTransit Gatewayに割り当てられるIPアドレスの範囲を指定します。ルーティング可能な設定値が望ましいので、可能ならばVPCだけではなくオンプレミスなど他拠点ともアドレス重複しない範囲で割り当てるのがデバッグしやすく望ましいでしょう。

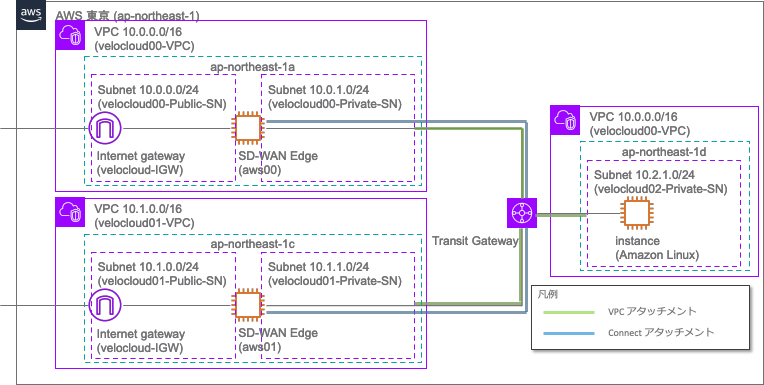

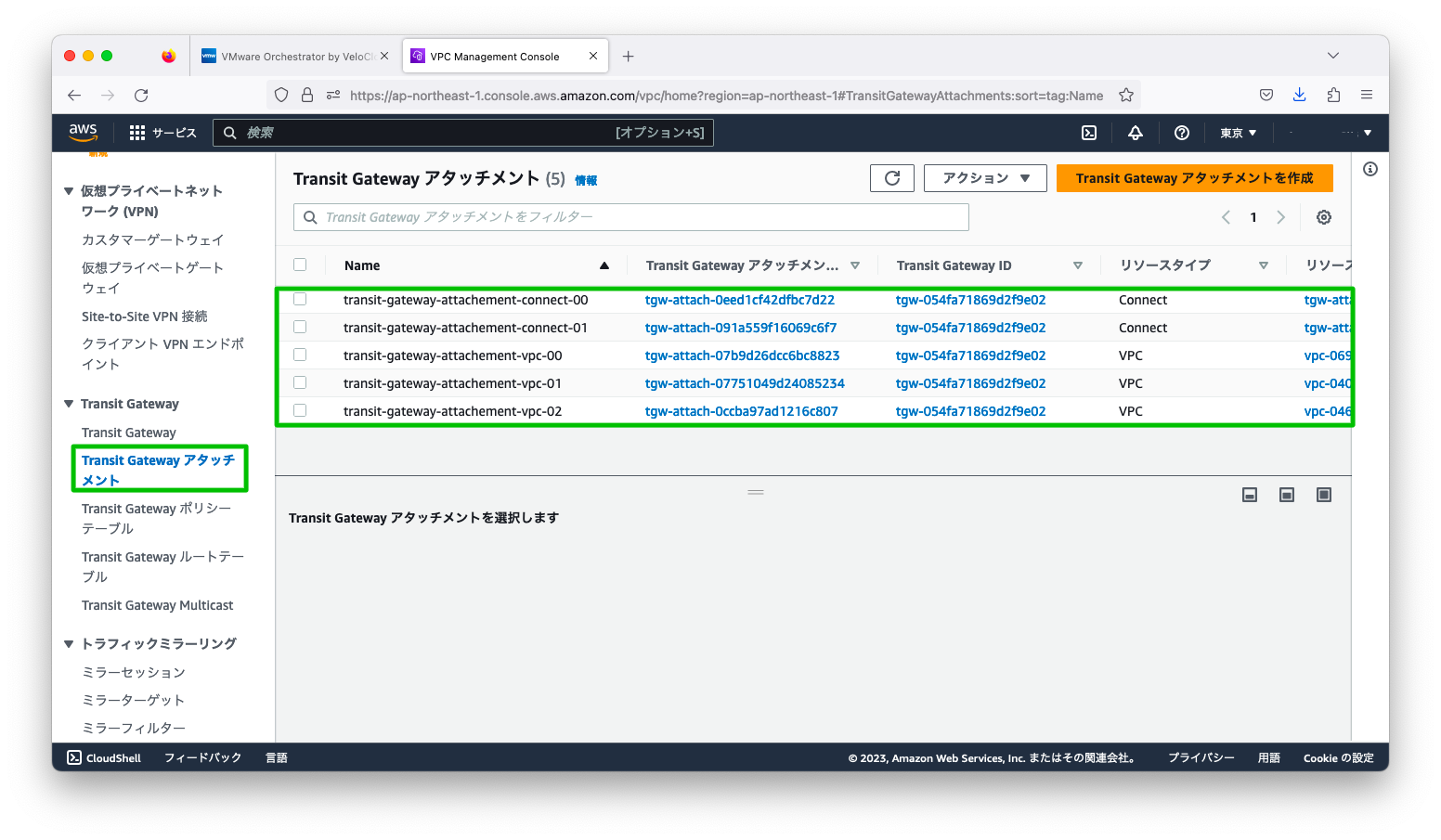

Transit Gateway アタッチメントの作成

Transit Gateway アタッチメントはTransit Gatewayがどのように接続されるかの定義です。Transit Gatewayに対して接続されるVPCに対して「Transit Gateway VPC アタッチメント」を定義し、BGP over GREを確立するVPCに対して「Transit Gateway Connect アタッチメント」を定義します。構成図で表すと以下のようになります。

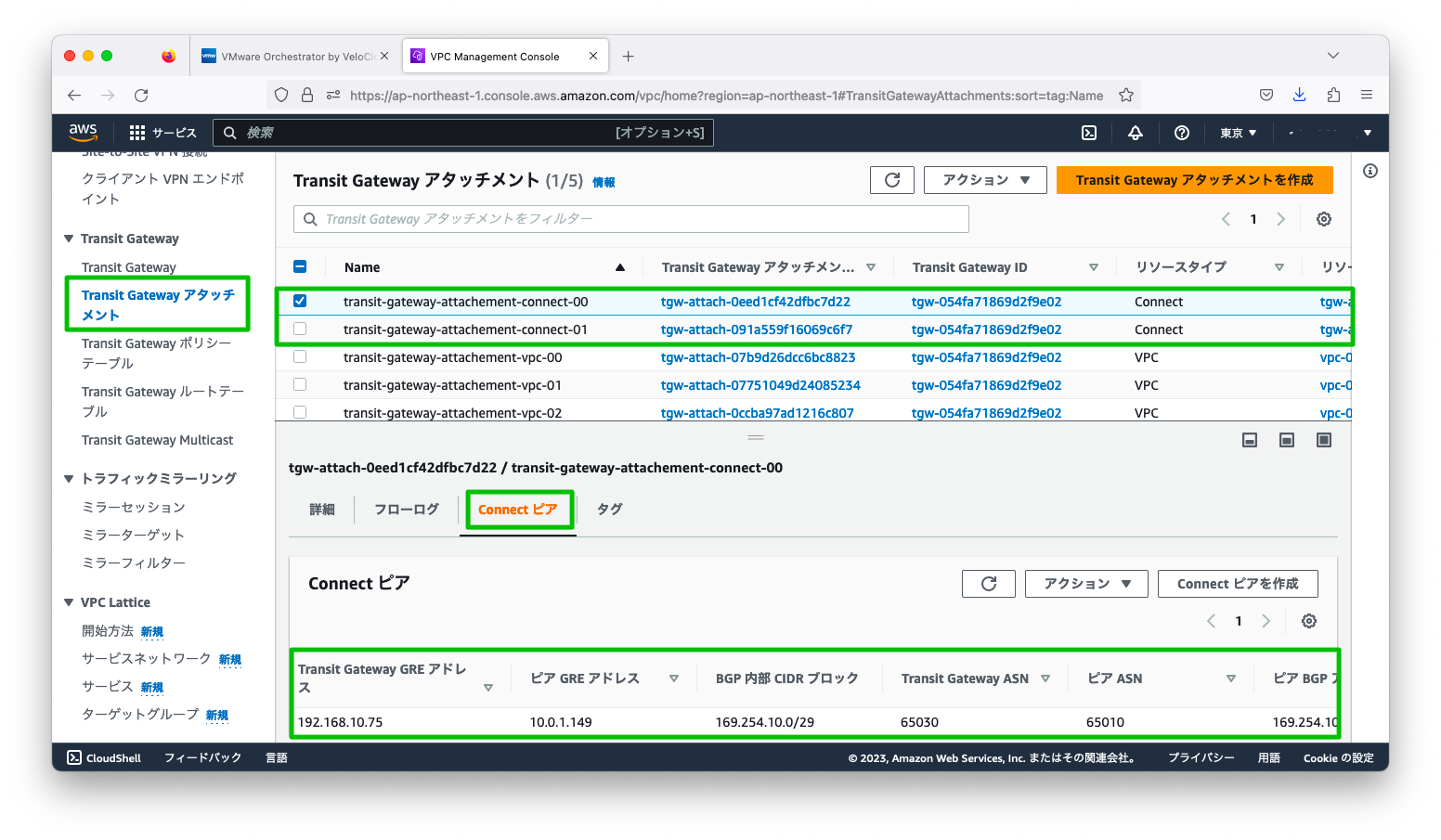

Transit Gateway アタッチメントの画面で、以下スクリーンショットに示すように「Transit Gateway VPC アタッチメント」と「Transit Gateway Connect アタッチメント」を定義します。

Transit Gateway Connect ピアの作成

「Transit Gateway Connect ピア」はAS番号やIPアドレスなど、BGP over GREを確立するために必要なパラメタ定義します。この構成の場合は、2つのBGP over GREを確立しますので、「Transit Gateway Connect ピア」を2つ作成します。

その他 AWSの設定

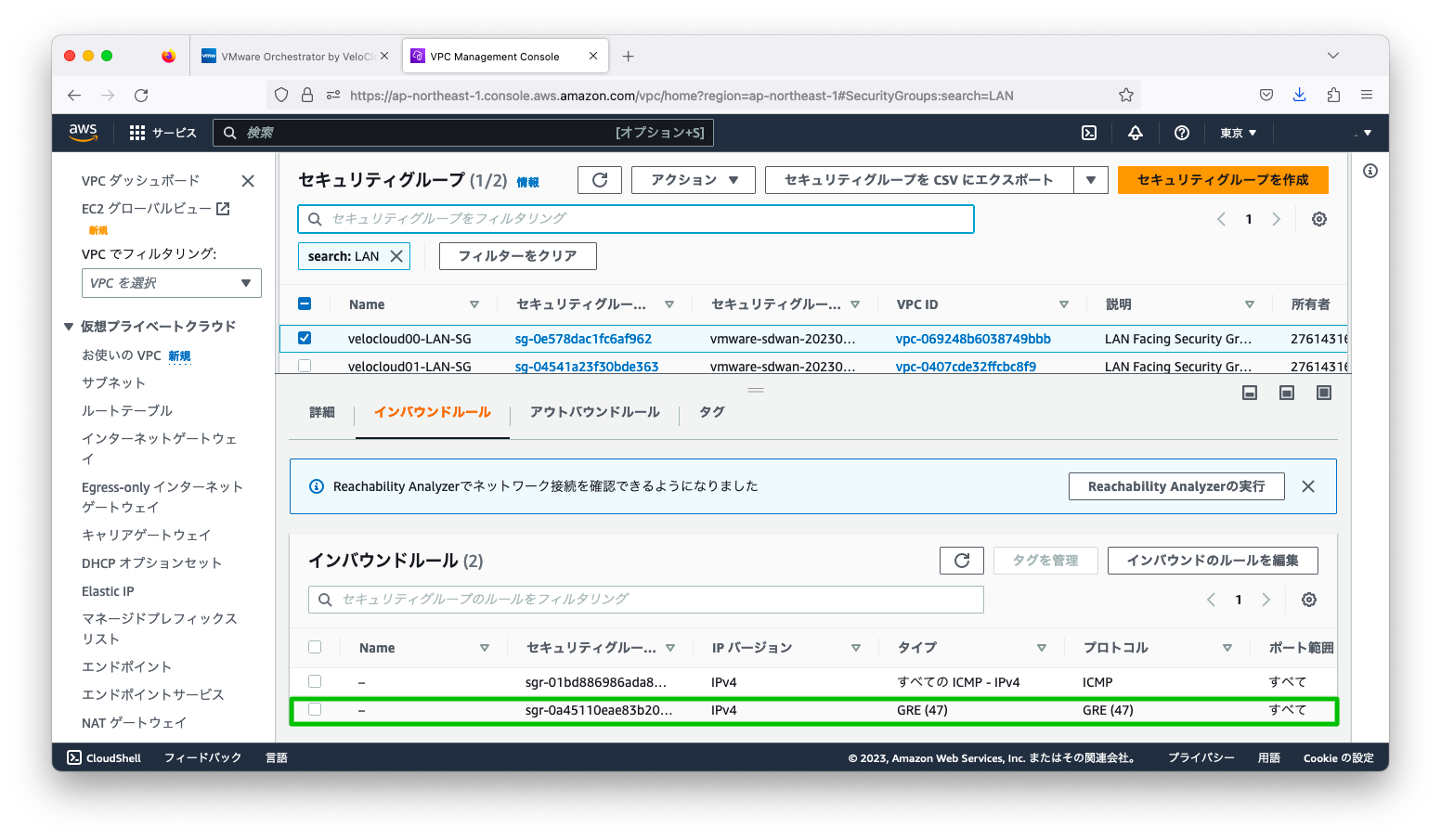

VMwrae社が公開しているグリーン フィールド デプロイのCloudFormationではLAN側のセグメントでGRE(protocol number 47)が許可されていませんので、セキュリティグループを編集しGRE(protocol number 47)を許可する設定を追加します。

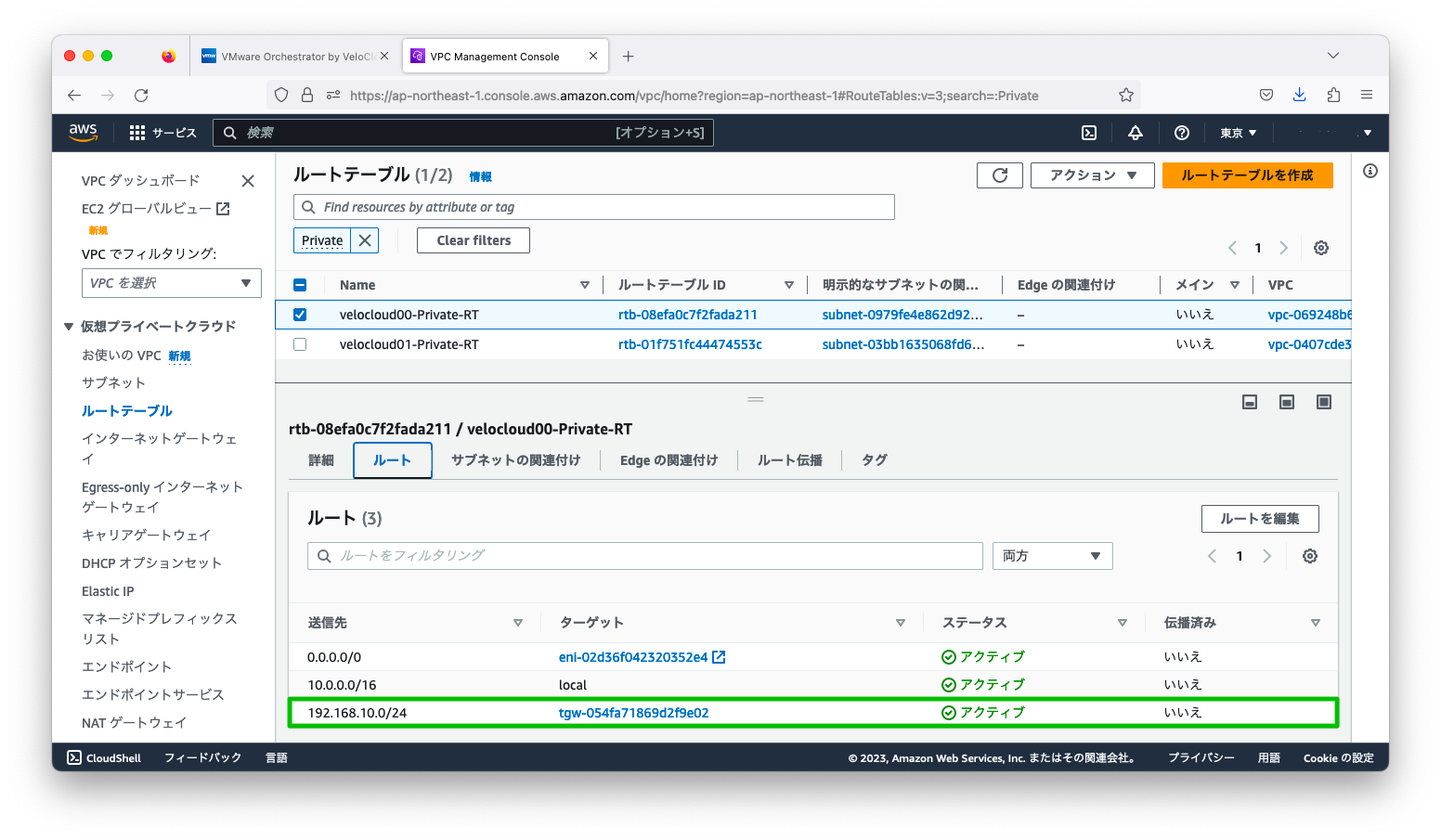

SD-WAN EdgeとTransit GatewayがLayer3で疎通可能になるようにルーティングを定義します。Transit Gateway作成時に指定した「Transit Gateway CIDR ブロック」のNext HopがTransit Gatewayになるよう、LAN側のセグメントのルートテーブルに設定を追加します。

VMware SD-WANの設定

クラスタの設定

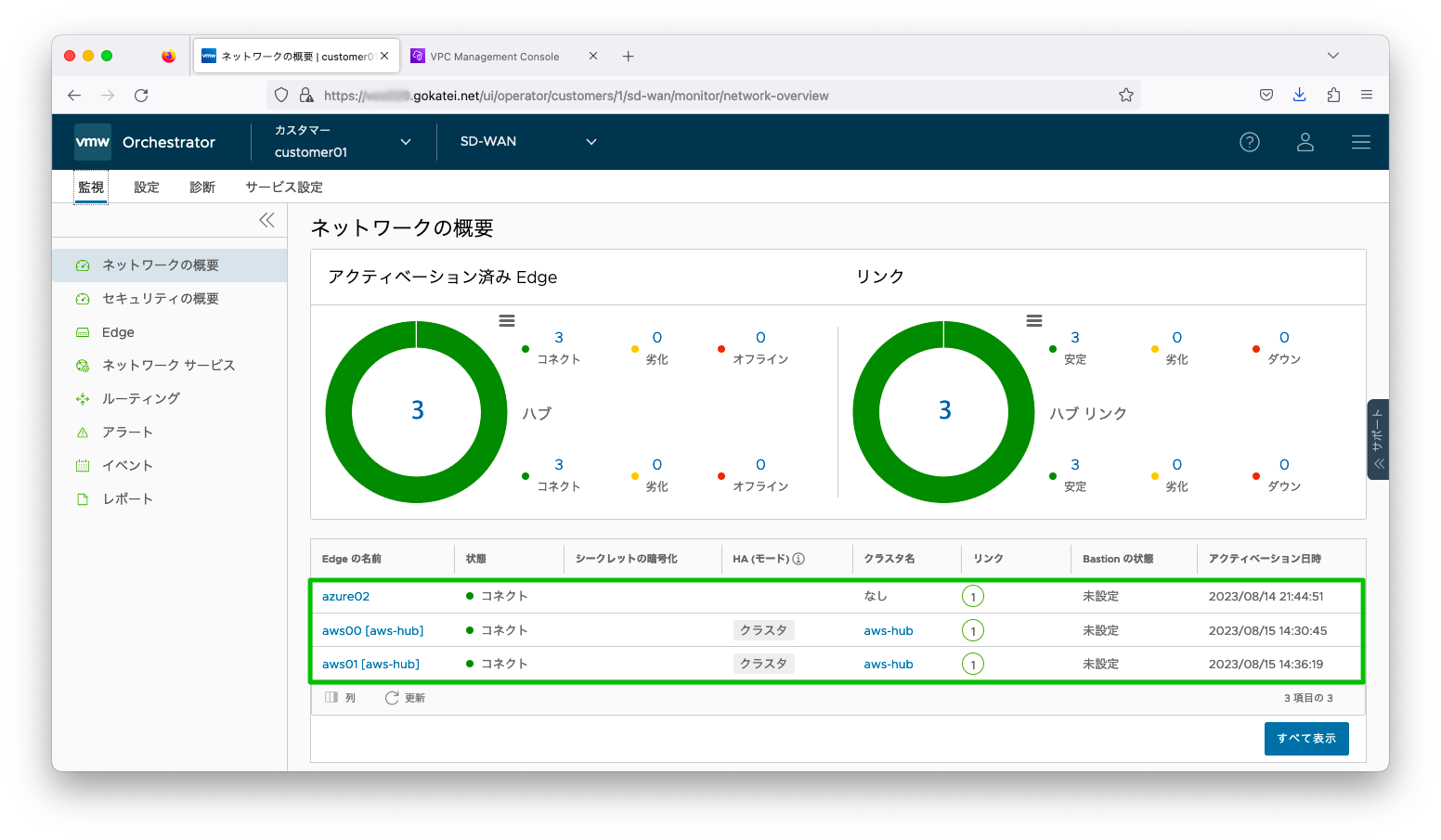

AWSに配置された2つのSD-WAN Edgeをクラスタとして構成します。

BGP over GRE

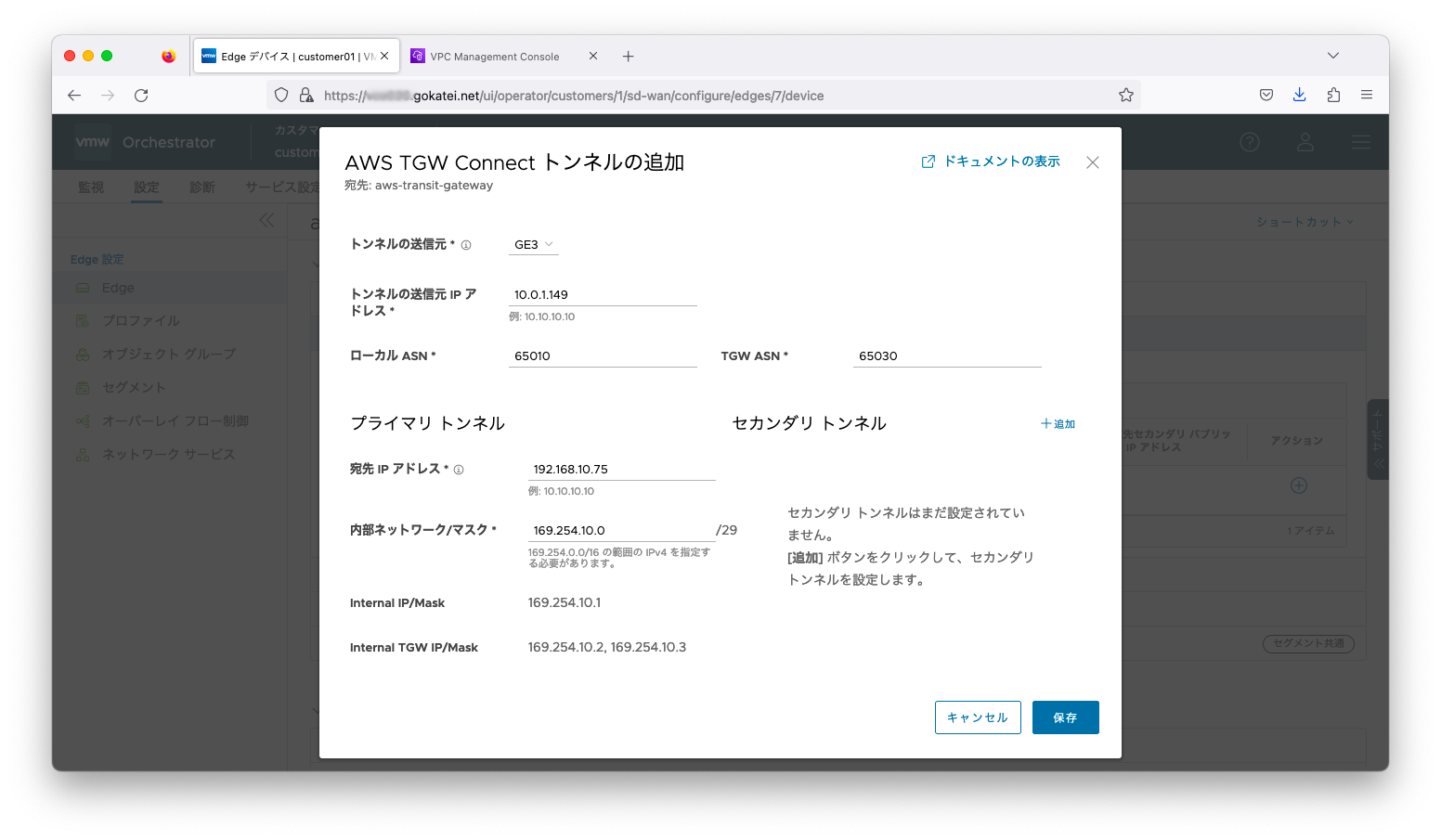

VMware SD-WANにGRE over BGPのパラメタを入力します。

BGP neigbor 確立の確認

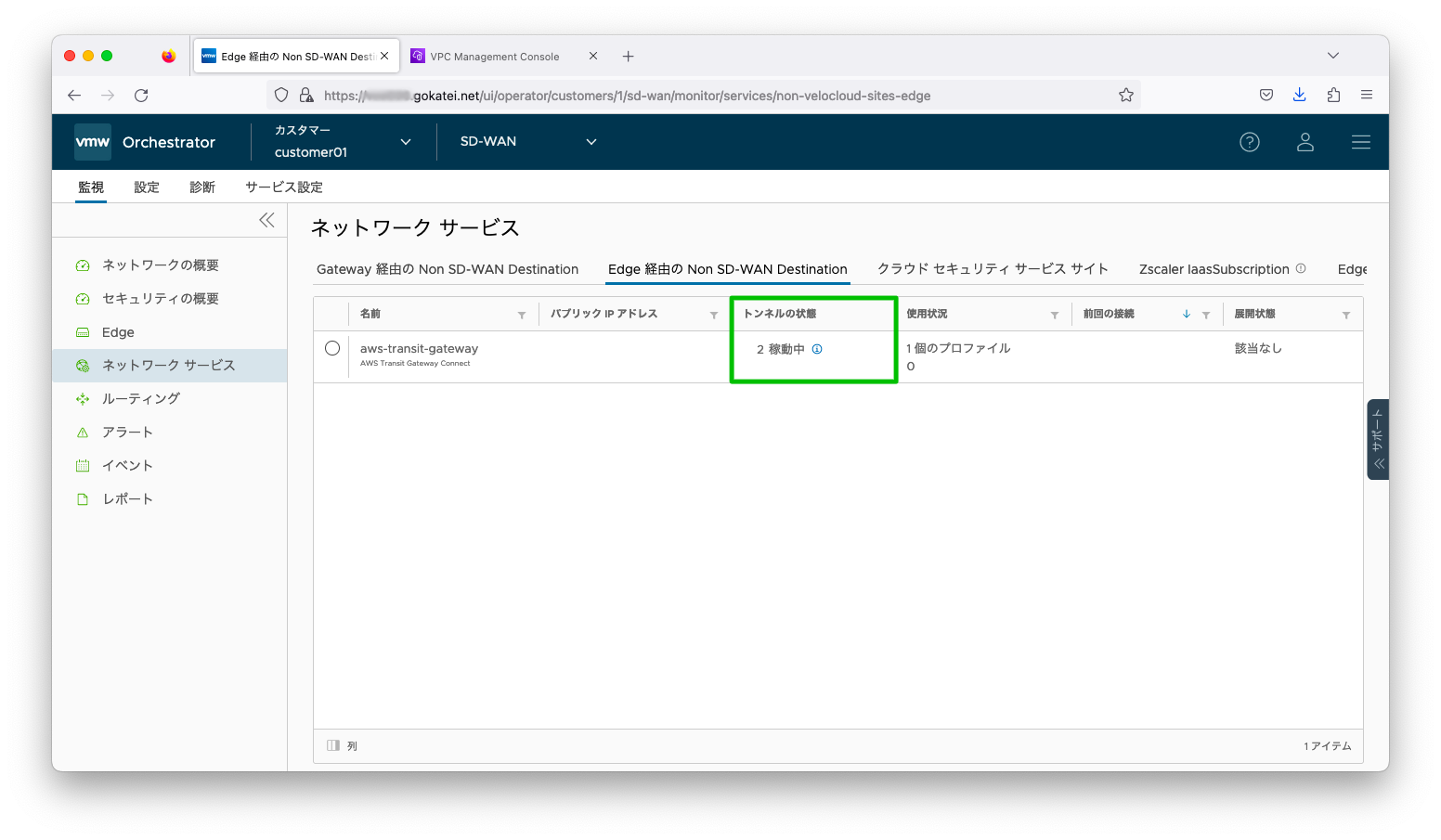

BGP neighborが確立されると、VMware SD-WAN Orchestratorの画面では「稼働中」と表示されます。

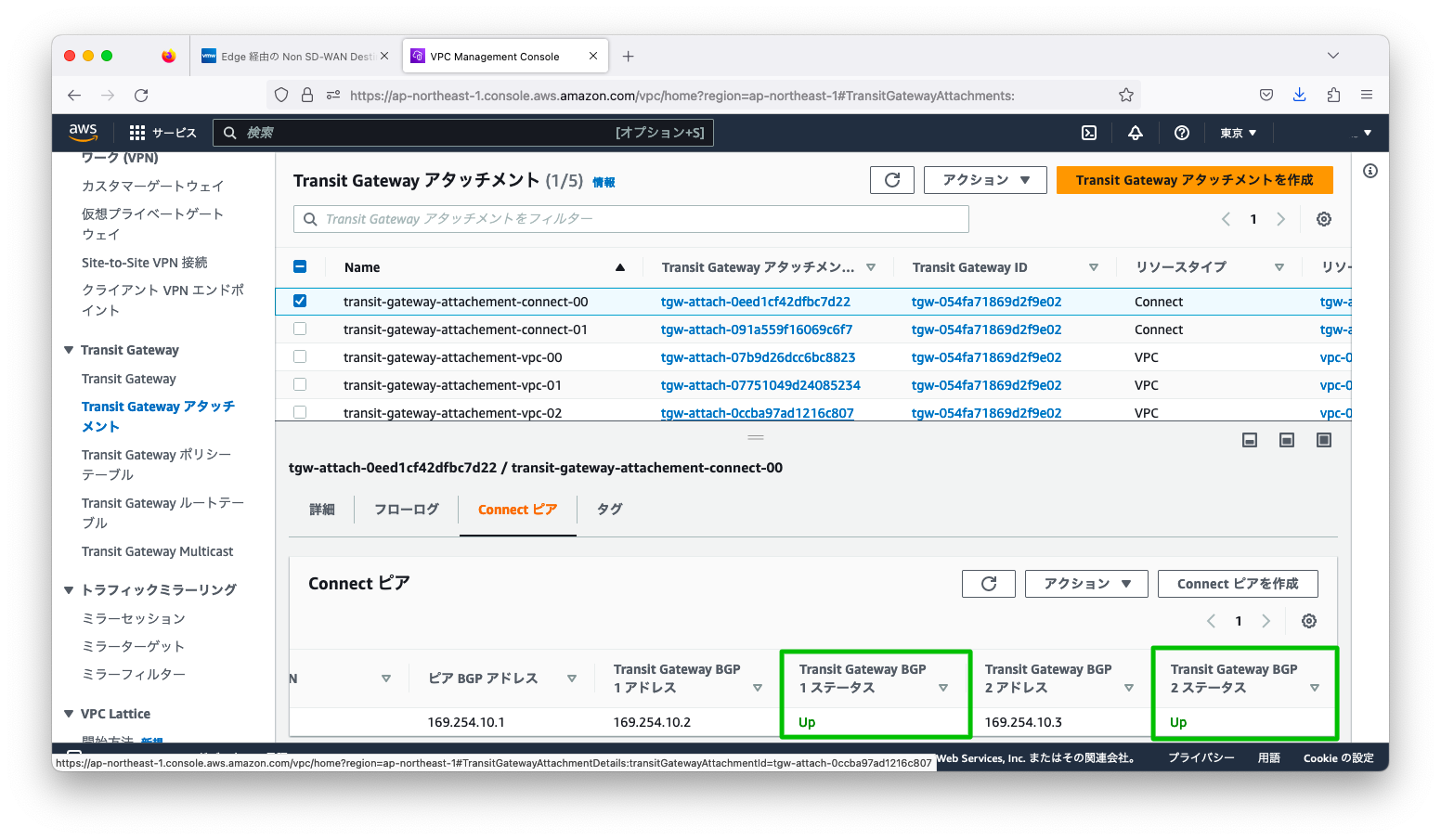

Transit Gateway Connect ピアの画面では、ステータスがUpに変わります。

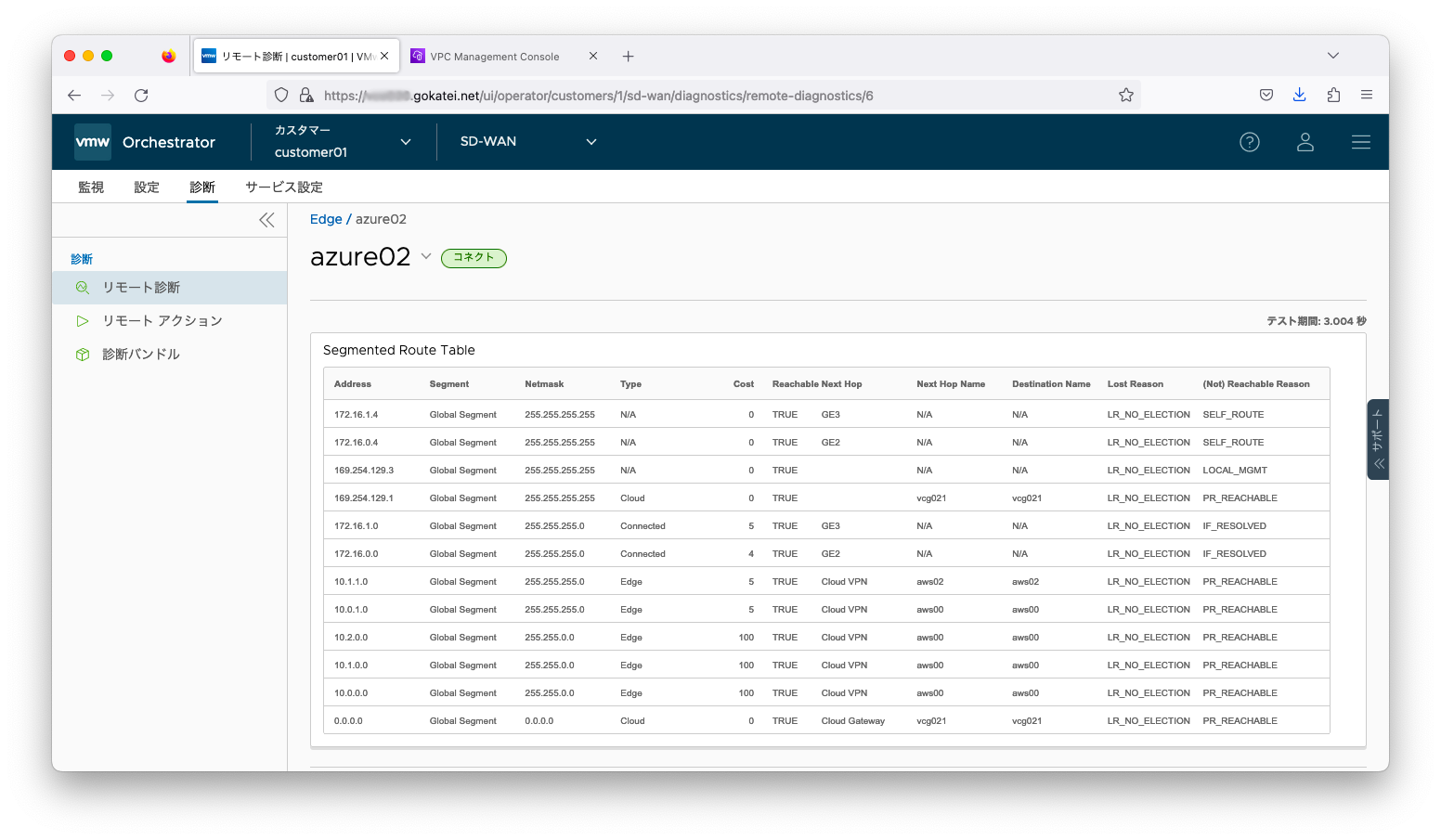

SD-WAN Orchestratorから各SD-WAN Edgeのルーティングテーブルを閲覧し、互いに経路を交換できている事を確認します。

疎通確認

正常系

Azure拠点からAWS拠点への疎通を確認します。tracerouteコマンドの実行結果は以下の通りです。

root@linux005:~# traceroute -n -I 10.2.1.191

traceroute to 10.2.1.191 (10.2.1.191), 30 hops max, 60 byte packets

1 172.16.1.4 2.311 ms 2.293 ms 2.287 ms

2 10.0.0.148 5.467 ms 5.655 ms 6.233 ms

3 * * *

4 10.2.1.191 11.551 ms 11.689 ms 12.550 ms

root@linux005:~#

異常系

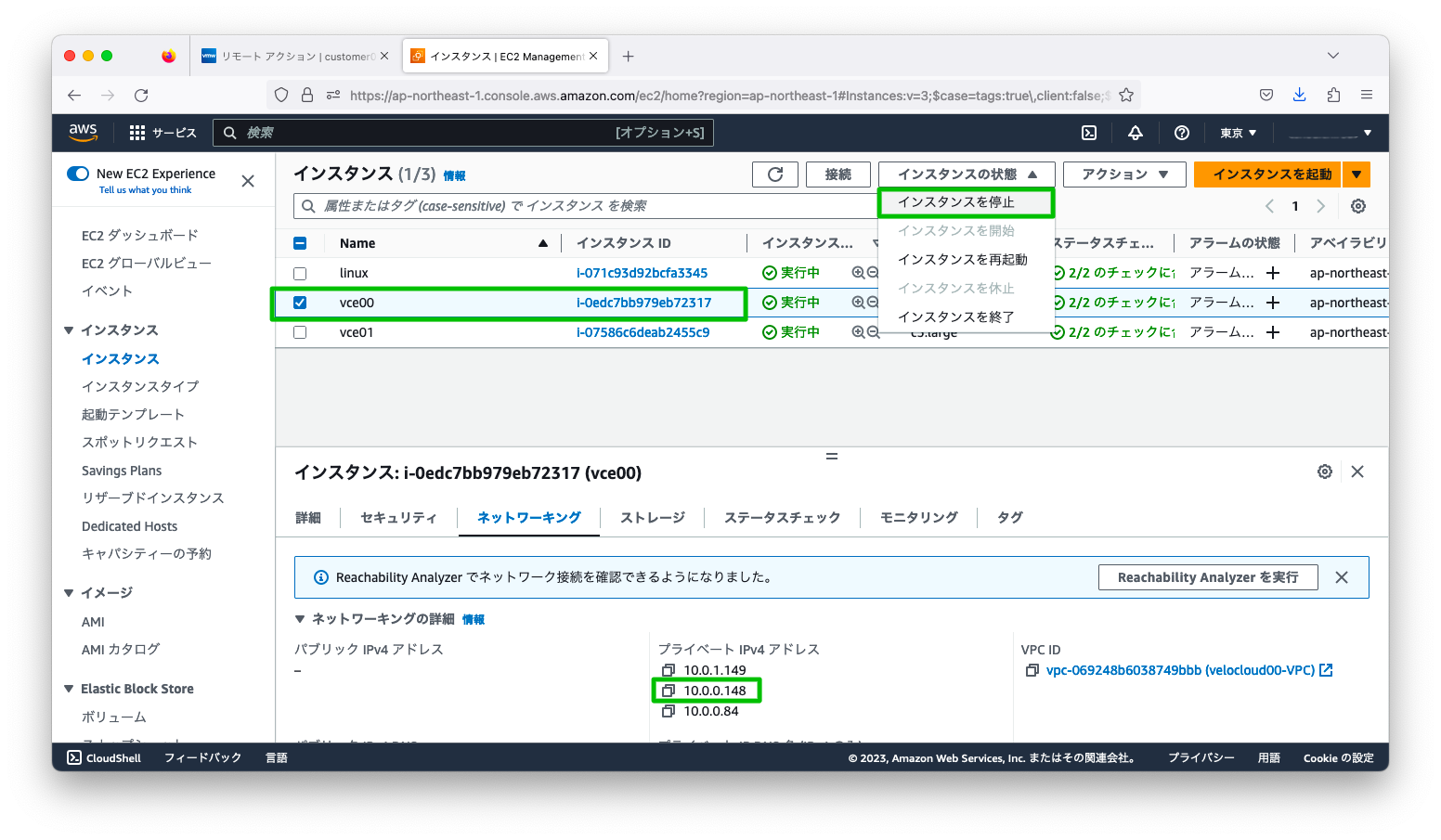

前述の疎通確認では2ホップ目は10.0.0.148です。この2ホップ目のSD-WAN Edgeに障害が発生した時に正常に切り替わるかどうかを観察しましょう。以下操作のようにSD-WAN Edgeに擬似障害を発生させます。

擬似障害発生後、以下のように通信経路が切り替わります。引き続きAzureとAWSの間で疎通可能な事を読み取れます。

root@linux005:~# traceroute -n -I 10.2.1.191

traceroute to 10.2.1.191 (10.2.1.191), 30 hops max, 60 byte packets

1 172.16.1.4 2.389 ms 2.361 ms 2.355 ms

2 10.1.0.180 6.302 ms 6.466 ms 6.836 ms

3 * * *

4 10.2.1.191 11.113 ms 11.571 ms 13.132 ms

root@linux005:~#